По статистике, предоставленной Университетом Мериленд изданию Security Magazine, каждые 39 секунд где-то в мире происходит кибератака. Воруют информацию и персональные данные, в то время как конечной целью преступников являются деньги. Поэтому тема безопасной работы в Интернете становится неотъемлемой частью любых мер предосторожности. В материале диджитал-агентство Techwarn расскажет, какие инструменты помогут вам защитить свои аккаунты, а также финансовые счета от происков хакеров.

На рабочем месте следует обратить внимание на шесть аспектов кибербезопасности:

- безопасность приложений,

- безопасность информации,

- безопасность сети,

- операционная безопасность,

- план аварийного восстановления,

- обучение конечного пользователя.

Рассмотрим подробнее каждый из них.

Как защитить приложения

Мобильные приложения, столь любимые практически каждым современным пользователем, несут в себе некую опасность. Приложения, которые пользователи забывают обновлять, могут стать идеальным пространством для хакеров: через них просто попасть в компьютер и занести вирус или произвести DDoS-атаку. Что касается мобильных приложений, устанавливая их на смартфон, нам приходится давать доступ к тем функциям, которые у нас запрашивают: локация, фото, видео, аудио, а эта информация далеко не всегда необходима для работы приложения.

В дальнейшем приложения продают информацию крупным компаниям, и те составляют цифровой портрет пользователя, чтобы предлагать ему таргетированную рекламу.

Например, я установила приложение на смартфоне и посмотрела пару фильмов с Робертом де Ниро. теперь я получаю множество новостей и рекомендаций к просмотру, которые так или иначе касаются этого актера. Или, когда я читала в Интернете статью о выборе смарт-ТВ, мой телефон буквально «пестрил» предложениями «купить телевизор», и персонализированная реклама появлялась на любом сайте, куда бы я ни заходила.

Кроме того, как показало расследование The New York Times, теперь достаточно легко определить местонахождение человека, благодаря данным, собранным приложениями на телефоне. Известен также скандал с такси Uber, в ходе которого выяснилось, чтобы люди, пользовавшиеся услугами такси, сообщали свою локацию приложению, но данные об их передвижении продолжали передаваться в общую компьютерную систему.

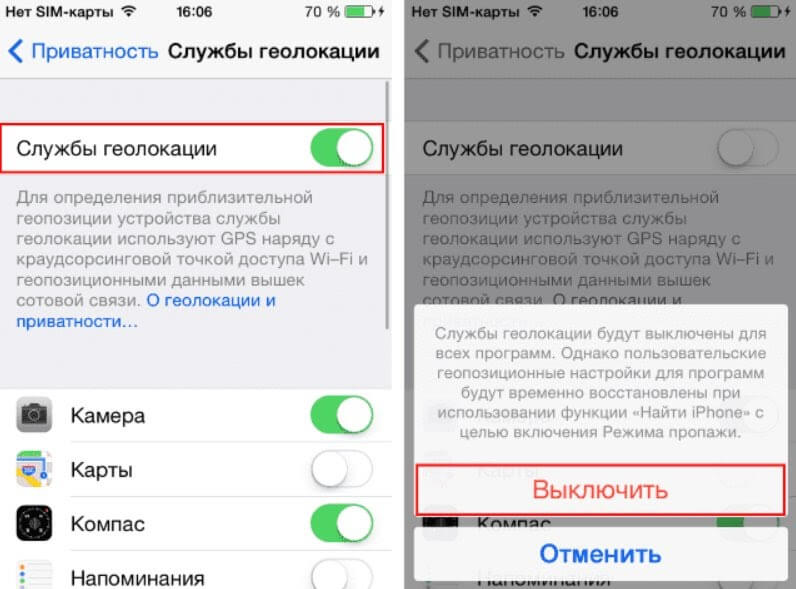

Чтобы защитить личную информацию и прекратить слежку – случайную и намеренную – не удаляя приложения со смартфона, ограничьте доступы приложений. В случае с iPhone, вам придется проделать некоторую работу вручную:

- зайдите в Настройки;

- выберите «приватность», затем – «сервисы геолокации»;

- если вы хотите полностью прекратить передавать информацию о своем передвижении приложениям, просто нажмите «off»;

- в то же время, можно «обезвредить» лишь некоторые приложения – или выключить «слежку» на время: для этого нажмите на каждое приложение и выберите «никогда» или «во время использования».

Что касается мобильного телефона на базе Android, здесь последовательность действий такова:

- откройте Настройки,

- выберите Безопасность и Местронахождение, в секции «Конфиденциальность» выберите «Местонахождение»,

- вам откроется список приложений, которые используют ваши геоданные,

- откройте «Разрешение» и поставьте «off» везде, где считаете нужным.

Безопасность информации

Хакеры пользуются двумя способами, чтобы получить доступ к нашей информации:

- «пробивают» систему вирусом;

- входят в контакт с пользователем, узнают подробности, необходимые для взлома, а затем осуществляют свои планы.

Поговорим о втором варианте. Самая распространенная разновидность – фишинг. Вам на ящик приходит персонализированное письмо с информацией, которую хакеры уже «выудили» из вашего профиля в социальных сетях. Например, если вы запостили в Facebook информацию о том, что готовите новый дизайнерский проект, и дедлайн вот-вот наступит, письмо может быть якобы от коллеги и содержать подробности вашей работы. Разумеется, само по себе письмо не опасно, но в нем прикреплен вредоносный файл (например, с расширением .exe) или вирусная ссылка. Как только человек выполняет то, к чему его подводит хакер, компьютер выходит из строя. Чтобы такого не произошло, нужно быть бдительным – и желательно закрывать профили в соцсетях, а не сообщать информацию о себе.

Похожая опасность поджидает в деловой соцсети LinkedIn. Он основан на том, что для подбора пароля к корпоративному аккаунту хакеру нужно знать персональные данные:

- ФИО, дата рождения, возраст;

- контактная информация;

- детали банковского аккаунта;

- профессиональная информация;

- электронная почта;

- профиль в соцсетях;

- информация о семье и т. п..

Злоумышленник создает фейковый аккаунт, регистрируется якобы от имени крупной компании. Находит «жертву» и заводит разговор. Он может предложить перейти на другую работу или сообщить, что ему нужны данные начальства для того, чтобы предложить корпорации крупный контракт. Как только сотрудник фирмы сообщит интересующие данные, хакер исчезнет из виду – а с ним и средства с корпоративного аккаунта. Чтобы этого не допустить, нужно соблюдать элементарные меры безопасности: например, связаться с представителем данной компании (которую якобы представляет хакер) и узнать, действительно ли их интересует сотрудничество. Одним словом, чтобы защитить информацию, нужно сохранять конфиденциальность.

Как предотвратить DDoS-атаку

В то же время, довольно часто, потерпев крах, хакеры прибегают к DDoS-атакам. Другое название этого киберпреступления — доведение системы до отказа. В результате DDoS-атаки ограничивается доступ к сайту или приложению, для пользователей данного сервиса. Хакеры могут перегрузить систему, использовать взломанные источники, что ведет к тому, что конечные пользователи не могут работать на атакуемом ресурсе.

Чтобы противостоять DDoS-атакам, рекомендуется воспользоваться следующими способами:

- установить сети распространения контента (CDN);

- инсталлировать сервисы интеллектуального преобразования адресов DNS;

- приобрести Web Application Firewall (WAF).

В целом, решение технических проблем обычно ложится на плечи IT-отдела и сотрудников сектора информационной безопасности. В то же время, каждый сотрудник, не связанный со сферой IT, все же должен знать о том, как хакеры вторгаются в доверие и, по возможности, нигде не сообщать свои персональные данные – и аналогичную информацию, касающуюся руководства компании.

Безопасность сети: зачем нужен VPN

Сетевая безопасность является важнейшим элементом информационной сферы, которая предотвращает атаки и защищает против несанкционированного входа в систему. Набор правил и конфигураций мониторит доступ к системе, осуществленный без авторизации, а также следит, чтобы не было злоупотребления и изменения компьютерной сети. Одна из самых распространенных технологий – виртуальная приватная сеть, более известная как VPN.

VPN — это зашифрованное подключение между пользователем ПК или смартфона и непосредственно сетью, обеспечивающее безопасную работу в Интернете. Он дает возможность конфиденциально и анонимно работать в интернете, в то время как сама система создает приватную сеть из общественного интернет-соединения. VPN маскирует IP-адрес, так что ваши действия онлайн становится невозможно зафиксировать.

В каких случаях стоит пользоваться VPN?

- Вы находитесь в стране, в которой государство разрешает «слежку» за гражданами посредством фиксации ip-адреса, но не хотите, чтобы вашу конфиденциальность нарушили. Например, исследователи из Гарварда выяснили, что в Египте, Иране и Китае государство отслеживает частную жизнь граждан, фиксирует их персональные данные. Но, с другой стороны, если включить VPN, ip-адрес сменится, и вычислить личность человека будет невозможно.

- Вы подключились к общественному Wi-Fi, и вам срочно по работе необходимо сделать платеж или просто сообщить данные своей банковской карты. Опять же, этого не следует делать, если вы не хотите, чтобы пароли от финансовых аккаунтов попали в руки мошенников, и единственный выход, если транзакцию все же необходимо провести, — включить VPN.

- Когда вы заходите в шоппинг-аккаунты и планируете совершить покупку, также необходимо соблюдать конфиденциальность, особенно если вы делаете это там, где работает общественный Wi-Fi. Вашей информацией могут завладеть хакеры и в дальнейшем использовать информацию в своих целях.

Например, у меня был случай, когда, зарегистрировавшись на одном сайте для покупок, я получила сообщение: «Ваш аккаунт заблокирован, потому что ранее на данный адрес был зарегистрирован профиль, хозяин которого не отправил оплаченные товары». Стоит ли говорить, что к подобному мошенничеству я не была причастна! Убедившись в факте взлома почты сайтом HaveIBeenPwned, я восстановила справедливость, но с тех пор более осмотрительна к тому, когда и при каких обстоятельствах я выхожу в интернет.

План аварийного восстановления

Согласно исследованию DrBenchMark, 60% организаций, которые пренебрегли планированием аварийного восстановления, столкнулись с крахом IT-системы. Что характерно, 40% из них не придавали значение Интернет-безопасности и не считали ее инструменты эффективными при решении проблем. План аварийного восстановления — это документ, содержащий меры, которые позволят устранить последствия аварии, восстановить утраченную информацию, да и в целом восстановить инфраструктуру информационной безопасности.

План аварийного восстановления составляется не только для того, чтобы поддержать безопасность компьютеров и прочего аппаратного обеспечения. Речь идет о защите возможности предоставлять качественные услуги клиентам, отправлять заказы, держать свой веб-сайт на плаву и осуществлять другие операции, связанные со сферой IT. Если еще несколько лет назад для составления плана приходилось нанимать эксперта, который и занимался риск-менеджментом, то теперь, с появлением специальных приложений, создать такой план может любой.

Такие приложения обычно обладают следующими характеристиками:

- протоколы ответов – предоставление мгновенного доступа к работающим протоколам и процедурам, в зависимости от вашей роли в команде, локации и других параметров,

- уведомления – возможность отправлять сигнал в кризисную команду, работодателям и стейкхолдерам в течение нескольких секунд, а также фиксация их ответов,

- отчет об инцидентах – уведомление начальства и кризисной компанда о том, что только что произошел (или вот-вот может произойти) инцидент,

- чек-листы – обеспечение прозрачной работы всех членов команды,

- безопасный чат – функция конфиденциального разговора между представителями отдела или компании,

- отчет о текущей ситуации – быстрый обзор происходящих событий с сохранением хронологической последовательности.

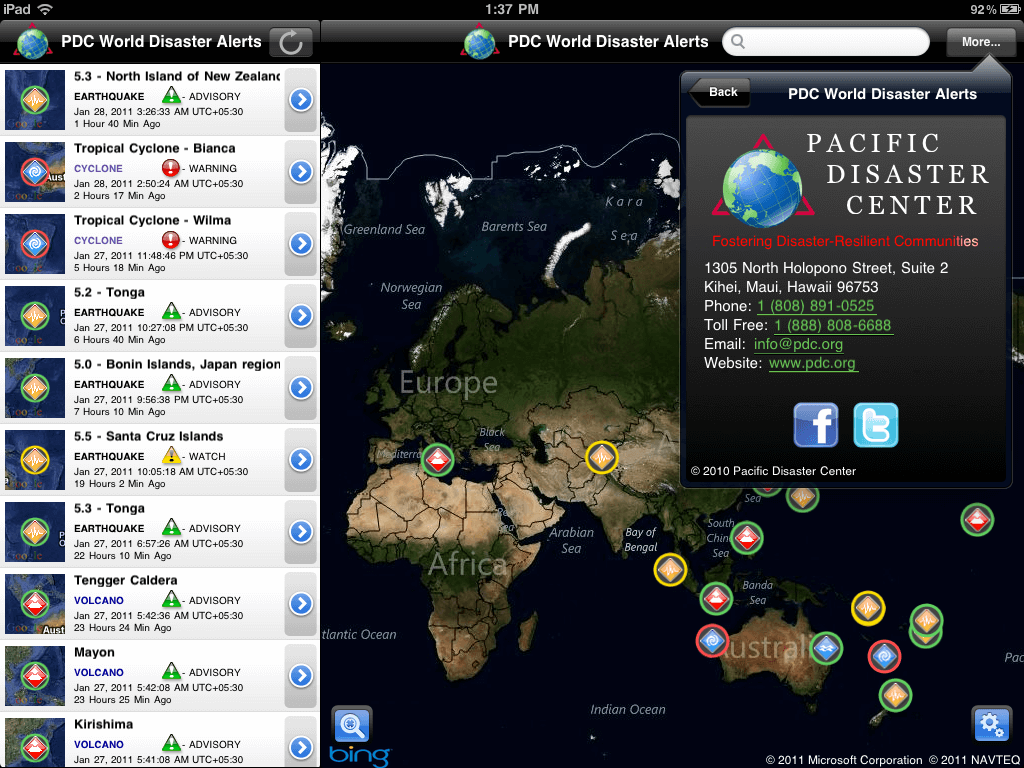

Предлагаем небольшой список кризисных приложений для IPhone, которые функционируют по всему миру. В основном, они помогают регулировать действия команды во время природных катастроф или несчастных случаев.

- Disaster Alert – сообщает о том, что произошел несчастный случай в любой точке мира, имеет интерактивную карту, дающую возможность просматривать события в режиме настоящего времени.

- Disaster Radar – позволяет мониторить катастрофы, происходящие в любом конце планеты.

- Hurricane Express – предоставляет информацию об ураганах, содержит детальные прогнозы, обвленные видео-записи, карты и уведомления.

- Situation Center Mobile – дает возможность в случае инцидента делегировать полномочить, следить за работой команды, предоставляет доступ к документам.

- First Aid – приложение, разработанное командой Красного Креста, которое содержит подробные советы, чтобы необходимо делать при несчастном случае.

Для Android разработаны следующие приложения, которые касаются антикризисного управления и плана кризисной коммуникации:

- Crisis Management and Leadership,

- Crisis Management Toolkit,

- Crisis Control,

- ICEboard – Crisis Management,

- Conflict Management.

Операционная безопасность

Операционная безопасность (OPSEC) – это процесс аналитического менеджмента и управления рисками, который определяет критическую информацию, касающуюся организации, и разрабатывает защитный механизм. Кроме того, OPSEC может подразумевать безопасность процедур, которая позволяет менеджеру отслеживать операции, чтобы защищать данные, кража которых может привести к финансовым убыткам.

TripWire утверждает, что в настоящий момент хакеры постоянно мониторят объекты, стремясь найти слабое место в операционной безопасности. Кроме того, это может занять менее четырех часов работы онлайн, с использованием ручных и автоматизированных технологий Открытого Интеллектуального Ресурса (OSINT). В результате у мошенников окажутся следующие сведения:

- ФИО, местонахождение, контактный телефон, дата рождения;

- аккаунты, электронная почта, пароли;

- девичья фамилия матери, самый распространенный «секретный» вопрос при входе в почту;

- цифровой отпечаток пальцев;

- информация о месте работы и финансовом статусе;

- данные о социальных сетях, а также круге общения.

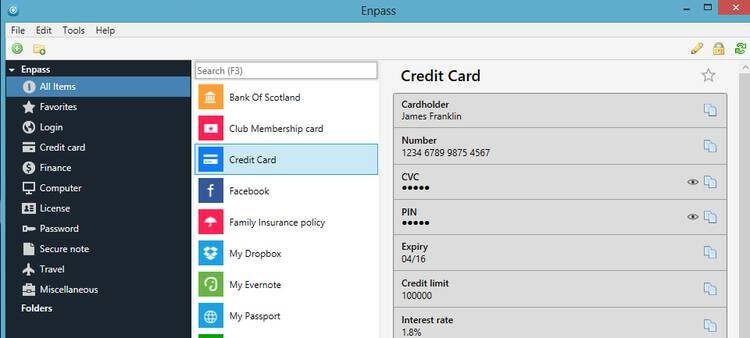

Наиболее распространенная рекомендация для защиты операционной безопасности – хорошо подумать, прежде чем поделиться какой-либо информацией в открытом доступе. Говоря о технической стороне вещей, стоит воспользоваться приложением, управляющим пароли, чтобы создать надежную защиту для каждого аккаунта.

По информации Safety Detectives, в нынешнем году лучшими приложениями для создания паролей являются:

- Dashlane,

- LastPass,

- RoboForm,

- RememBear,

- Keeper.

Кроме того, не стоит пренебрегать двухфакторной аутентификацией, которая не даст хакеру легко взломать ваш девайс.

Программы по обучению пользователя

Конечный пользователь находится в зоне риска, потому что, даже защитив систему, мы не можем быть уверенными, что не сработает человеческий фактор, и сотрудник не нажмет на вредоносную ссылку. Во многих организациях корпоративная культура включает в себя обязательные тренинги по кибербезопасности, на которых объясняется, что такое социальная инженерия и фишинг, как хакеры используют персональные данные, почему нельзя скачивать приложения и другие файлы из непроверенных ресурсов, а также зачем необходимо устанавливать только лицензионное программное обеспечение.

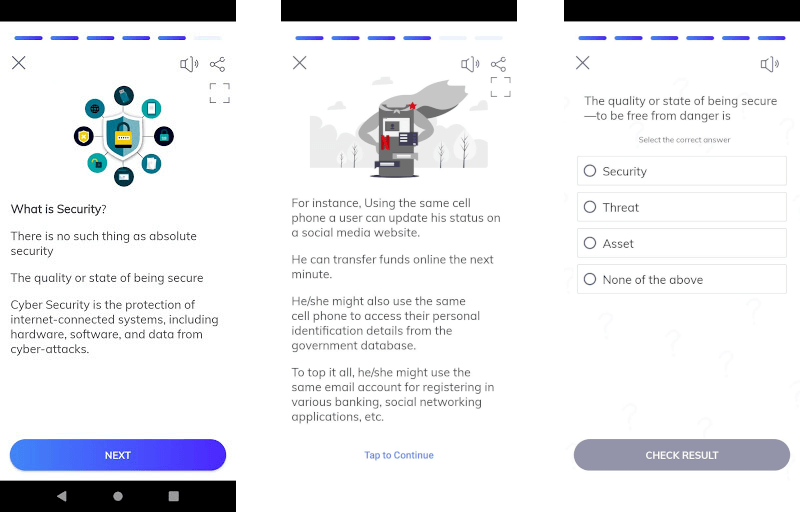

Если у вас нет возможности посещать тренинги, можно закачать на смартфон приложения, которые в игровой форме расскажут об основах кибербезопасности. Топ-пять приложений выглядит так:

- Learn Cyber Security&Online Security Systems,

- Cyber Security Training,

- CSA+ — CompTIA Cybersecurity Analyst. Exam CSO-001 – виртуальный экзамен, который проверит ваши навыки онлайн-защиты,

- Free CYbersecurity Career Training and Cert Prep,

- Cybrary.

Например, приложение Learn Cyber Security&Online Security Systems работает для платформы Android, базовые знания доступны бесплатно, на английском языке. Программа построена таким образом, что вначале пользователь изучает базовый материал, а затем выполняют тест. Платная версия охватывает принципы работы хакеров и, соответственно противодействия мошенникам. В программе обучения — следующие темы:

- Основы кибербезопасности,

- Концепции физической безопасности,

- как кибербезопасность влияет на развитие мира цифровых технологий,

- Разновидности кибератак и законодательство в этой области,

- Общее представление о том, как работают хакеры, и криминальная экспертиза.

Заключение

Элементы кибербезопасности необходимо внедрять на всех уровнях жизни, начиная с индивидуального пользования, до работы в корпоративных аккаунтах. Существует множество элементов, которые не требуют глубоких знаний в сфере IT, но в то же время защитят вашу информацию.

- Следите, какие разрешения даете приложениям на смартфоне. Периодически проверяйте доступы в настройках.

- Приучите себя и сотрудников не распространять в сети информацию, которая может помочь хакерам, а именно:

- персональные данные — свои и руководителей компании (ФИО, дата рождения, адрес, история болезни, девичья фамилия матери и так далее),

- данные о проектах, над которыми работают представители организации, особенно в постах в социальных сетях,

- не переходить по ссылкам, даже если письмо, пришедшее на электронную почту, выглядит максимально персонализированным,

- использовать сервисы, позволяющие блокировать «слежку» за передвижением пользователя,

- не использовать программное обеспечение, произведенное компанией-конкурентом, чтобы конфиденциальная информация не вышла за рамки рабочего пространства.

- Организовывайте тренинги для сотрудников, на которых они узнают:

- основы безопасности в Интернете,

- что такое фишинг и как работают хакеры,

- последние новости в сфере кибербезопасности.